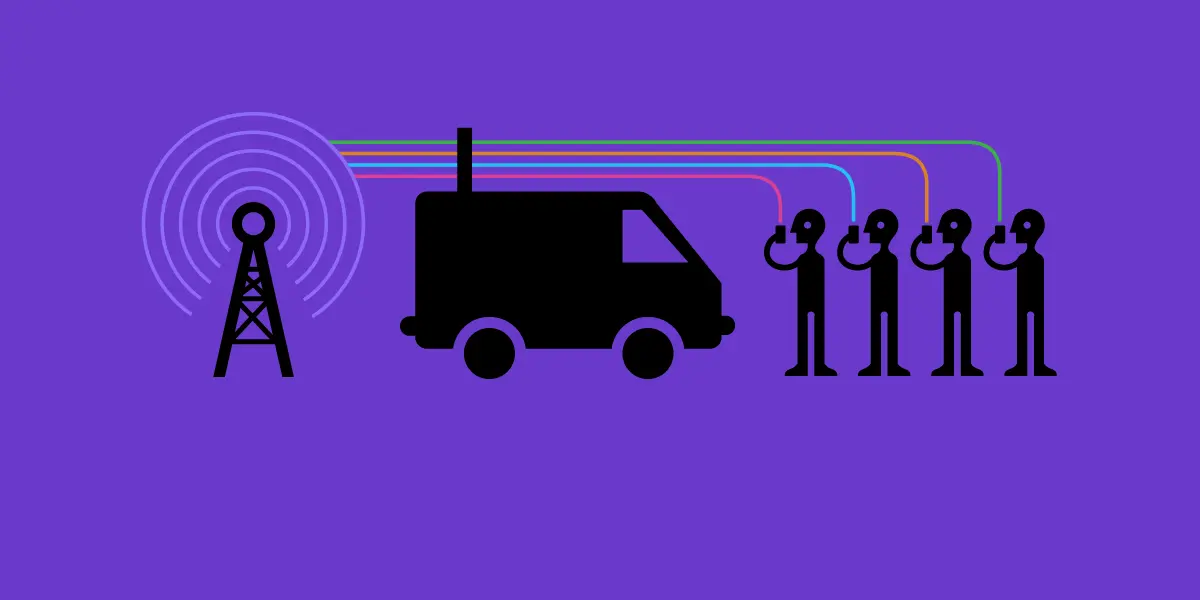

I simulatori di siti cellulari (CSS), noti anche come IMSI Catchers e Stingrays, sono uno strumento utilizzato dalle forze dell’ordine e dai governi per tracciare la posizione dei telefoni, intercettare o interrompere le comunicazioni, spiare governi stranieri o persino installare malware. I simulatori di siti cellulari sono utilizzati anche dai criminali per inviare spam e commettere frodi. Abbiamo scritto in precedenza delle implicazioni per la privacy dei CSS, notando che una tattica comune è quella di ingannare il telefono per connetterlo a una falsa torre cellulare 2G. Negli Stati Uniti, tutti i principali operatori, tranne T-Mobile, hanno disattivato le loro reti 2G e 3G. 1 Tuttavia, molti Paesi al di fuori degli Stati Uniti non hanno ancora disattivato le reti 2G e ci sono ancora aree in cui il 2G è l’unica opzione per le connessioni cellulari. Purtroppo, quasi tutti i telefoni supportano ancora il 2G, anche quelli venduti in Paesi come gli Stati Uniti dove i vettori non utilizzano più questo protocollo obsoleto. Questo è un motivo di preoccupazione: anche se domani tutte le reti 2G venissero disattivate, il fatto che i telefoni possano ancora connettersi alle reti 2G li rende vulnerabili. Le modifiche che verranno introdotte in iOS e Android potrebbero proteggere gli utenti da falsi attacchi alle stazioni base, quindi vediamo come funzioneranno.

Nel 2021, Google ha rilasciato una funzione opzionale per Android per disabilitare la possibilità di connettersi a siti cellulari 2G. All’epoca abbiamo applaudito questa funzione. Ma abbiamo anche suggerito che altre aziende avrebbero potuto fare di più per proteggersi dai simulatori di siti cellulari, in particolare Apple e Samsung, che non avevano apportato modifiche simili. Quest’anno sono stati apportati altri miglioramenti.

All’inizio dell’anno Google ha annunciato un’altra nuova impostazione di sicurezza mobile per Android, che consente agli utenti di impedire al telefono di utilizzare un “cifrario nullo” quando si stabilisce una connessione con una torre cellulare. In una rete ben configurata, ogni connessione con una torre cellulare viene autenticata e crittografata utilizzando un cifrario simmetrico, con una chiave di crittografia generata dalla scheda sim del telefono e dalla torre cellulare a cui si connette. Tuttavia, quando si utilizza il cifrario nullo, le comunicazioni vengono inviate in chiaro e non vengono crittografate. I cifrari nulli sono utili per attività come i test di rete, in cui un ingegnere può avere bisogno di vedere il contenuto dei pacchetti che passano sul filo. I cifrari nulli sono fondamentali anche per le chiamate di emergenza, dove la connettività è la priorità numero uno, anche se qualcuno non ha una carta SIM installata. Sfortunatamente, anche le stazioni base false possono sfruttare i cifrari nulli per intercettare il traffico telefonico, come i messaggi SMS, le chiamate e il traffico Internet non criptato.

Attivando questa nuova impostazione, gli utenti possono impedire che la loro connessione alla torre cellulare utilizzi un cifrario nullo (tranne nel caso di una chiamata ai servizi di emergenza, se necessario), assicurando così che la loro connessione alla torre cellulare sia sempre crittografata.

Siamo lieti che Google abbia investito maggiori risorse per fornire agli utenti Android strumenti per proteggersi dalle false stazioni base. Purtroppo, questa impostazione non è ancora stata rilasciata in Android vanilla e sarà disponibile solo sui telefoni più recenti con Android 14 o superiore,2 ma speriamo che anche i produttori di terze parti, soprattutto quelli che producono telefoni Android a basso costo, introducano questa modifica nei loro telefoni.

Anche Apple ha finalmente preso provvedimenti per proteggere gli utenti dai simulatori di siti cellulari, dopo essere stata sollecitata dall’EFF e dalla più ampia comunità della privacy e della sicurezza. Apple ha annunciato che con iOS 17, in uscita il 18 settembre, gli iPhone non si connetteranno alle torri mobili 2G insicure se saranno posizionati in modalità Lockdown. Come suggerisce il nome, la modalità Lockdown è un’impostazione originariamente rilasciata in iOS 16 che blocca diverse funzioni per le persone che temono di essere attaccate da spyware mercenari o da altri attacchi a livello di Stato nazionale. Si tratta di un enorme passo avanti per proteggere gli utenti iOS da falsi attacchi alle stazioni base, che sono stati utilizzati come vettore per installare spyware come Pegasus.

Siamo entusiasti che Apple abbia adottato misure attive per bloccare le stazioni base fasulle e speriamo che in futuro prenda altre misure, come la disabilitazione dei cifrari nulli, come ha fatto Google.